Comment sécuriser les accès des employés ?

La sécurité informatique est un enjeu crucial pour les entreprises belges et pour cause : les cyberattaques sont de plus en plus sophistiquées. Les données sensibles des entreprises, des hôpitaux et des entités publiques sont devenues des cibles de choix. Dans cet article, nous allons revenir sur les principaux aspects de la sécurisation des accès distants, en mettant en évidence les meilleures pratiques et les stratégies clés à considérer. Pour en parler, Geert Van Bossuyt (Product Manager Security).

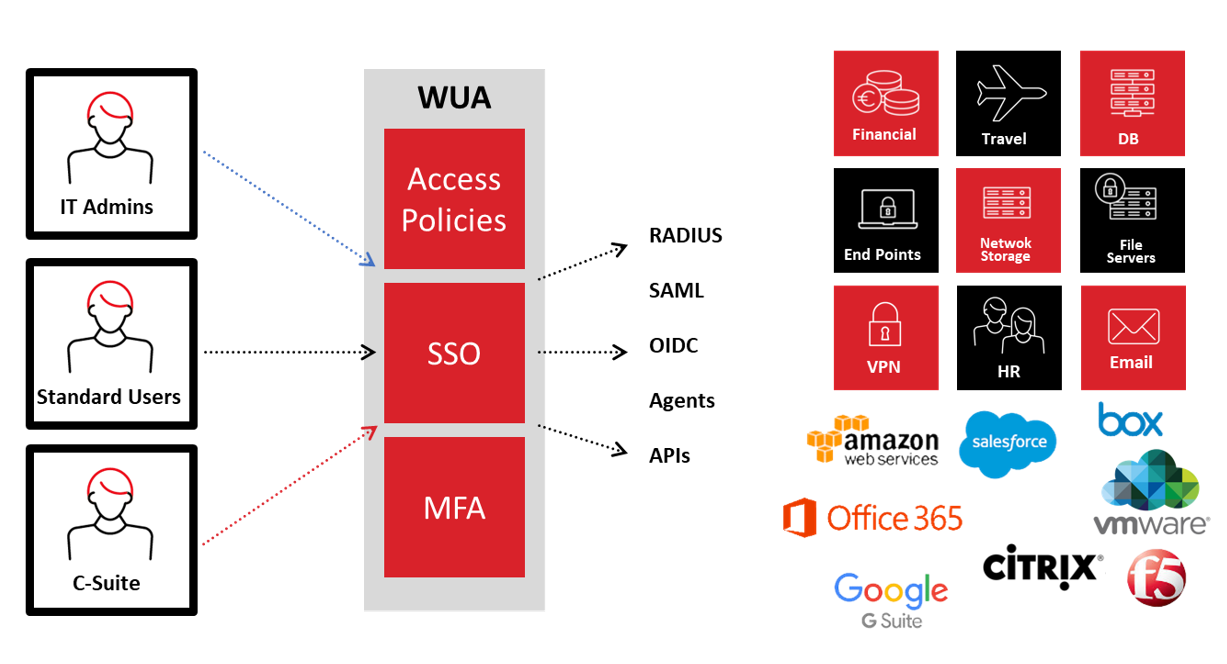

Accorder des droits d'accès appropriés à chaque employé est essentiel pour assurer la protection des informations sensibles et prévenir les violations de sécurité. Encore faut-il s'assurer que toutes les mesures sont prises pour sécuriser votre système d'information.

Rien n’est plus complexe et délicat, pourtant : face à la complexification des réseaux (notamment les accès via le Cloud et la gestion des collaborateurs à distance, comme nous l’avons déjà évoqué), la sécurisation doit assurément être renforcée, un domaine dans lequel les modèles du ZTNA et du SASE semblent s’imposer peu à peu.

Peut-on se satisfaire d’un accès distant VPN en 2023 ? Oui, mais pas à n’importe quelle condition. Nos experts vous expliquent pourquoi et quelles mesures prendre pour renforcer la sécurité de vos accès informatiques.

Back to basics

Elles peuvent paraitre évidentes. Et pourtant, les règles fondamentales de la cybersécurité prodiguées par le CCB (Centre pour la Cybersécurité Belgique) restent une base de travail particulièrement complète, que peu d'organisations ont en réalité mis en place. L'objectif : protéger les données, réduire les risques d'attaques et accroître la cyberrésilience.

Quelques chiffres pour vous en convaincre :

- 2,6 % des comptes Twitter actifs utilisent la double authentification (MFA)

- 34,15% des comptes admin sur Microsoft AD Azure utilisent une méthode MFA

Autres chiffres, pour Win ceux-là :

- 65% des clients de Win ont un SSL-VPN activé sur leur Firewall (10% avec MFA, 85% avec un certificat SSL auto-signé)

- 150.000 logins échoués SSL-VPN sur l'infrastructure Win Cloud Security en 7 jours

- 20.000 tentatives de connexions SSL-VPN sur l'infrastructure Win avec un identifiant ‘admin’ en 7 jours

Les techniques des attaquants sont-elles sophistiquées ? Pas vraiment. En général, les hackers sont à la recherche de ce que l'on appelle le 'Low Hanging Fruit'.. Et pour cause : le rapport entre succès et effort est bien moindre dans ce cas.

D'où cette question : avez-vous des fruits « faciles à cueillir » à leur servir ?

Les 9 quick-fixes pour réduire les risques

Si les conseils du CCB sont une base de départ idéale, voici 9 actions essentielles à prendre pour renforcer le périmètre de sécurité de votre SI.

1. Installer toutes les mises à jour de sécurité

Patcher, tout le temps, en tentant compte des bulletins de sécurité émis par les instances de référence. Vos postes de travail Windows ne sont pas les seules cibles potentielles, loin de là. Aucun appareil (ni même les smartphones iOS ou Android) n’est à l'abri. La récente faille Fortinet (CVE-2023-27997) en est un exemple criant.

2. Limiter les zones d'impact en cas d'incident.

Pour cela, deux actions à prendre :

- Micro-segmenter votre réseau

- Réduire au maximum les droits d'accès (applications et équipements, logiciels et matériels).

3. Privilégier les requêtes chiffrées

En matière de SSL-VPN, nous vous conseillons d'utiliser des certificats SSL publics au lieu des certificats fournis par défaut.

Comment faire si vous utilisez un certificat par défaut ?

- Faites-vous enregistrer un nom de domaine « FQDN » pour vos accès à distance en SSL VPN

- Contactez votre autorité de certification (CA) afin d’obtenir un certificat SSL public sur ce domaine

- Activez ce certificat SSL public sur votre firewall

- Modifiez la configuration des agents FortiClient sur vos postes de travail, afin qu’ils se connectent au firewall via ce nouveau domaine (avec certificat SSL public) et non plus via son IP

- Veillez à prévoir le suivi de validité de vos certificats SSL publics

4. Généraliser l'authentification multifacteur (MFA)

Le conseil est valable tant pour les accès VPN que pour les applications particulièrement exposées.

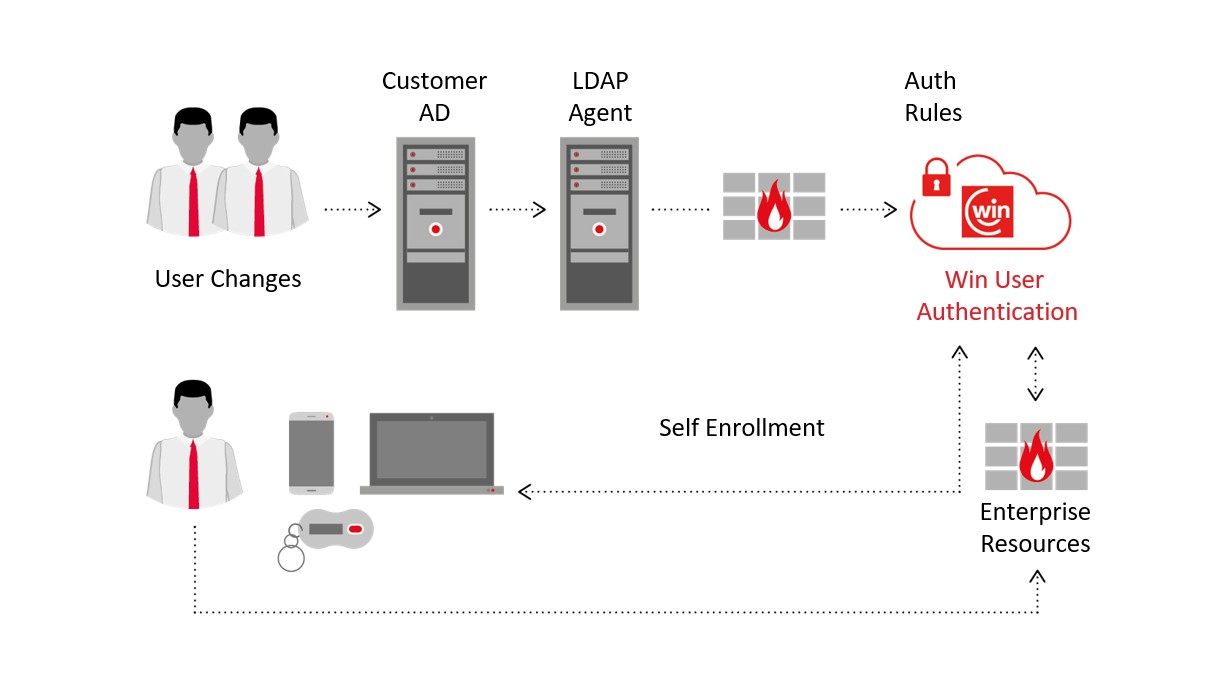

5. Optimiser la gestion des utilisateurs

L'entreprise vit, les utilisateurs changent au fil du temps. Votre annuaire doit constamment refléter cette nature changeante. Vous devez nettoyer régulièrement la liste des utilisateurs autorisés à se connecter en VPN, supprimer d'éventuels comptes génériques et, dans la mesure du possible, automatiser la gestion des utilisateurs en liant la liste des accès VPN à votre répertoire d’entreprise.

6. Agir selon le profil de vos utilisateurs nomades

Deux mesures peuvent être prises pour gérer le profil d'accès des utilisateurs nomades (en déplacement).

Limiter les accès :

- Restreindre les plages d’IP autorisées à se connecter au SSL-VPN

- Diminuer les OS autorisés (par exemple : uniquement Windows 11 et macOS, mais pas FreeBSD)

- Limiter l’utilisation de services d’anonymiseurs

Rendre les accès conditionnels :

- Renforcer les conditions d'accès lors d'un changement de pays ou d'équipement matériel

- Réduire le niveau d'authentification requise à la détection d'un ticket Kerberos valable (appareil authentifié dans le domaine Windows, par exemple)

- Adapter le niveau d'authentification requise à la criticité de l'application à laquelle on tente d'accéder.

7. Utiliser un portail d’accès pour les externes

Votre organisation peut en effet envisager l’utilisation d’un portail d’accès plutôt qu’un compte VPN générique, pour les collaborateurs externes (ou les partenaires). Ce portail Web ne donnera accès qu'aux seules applications spécifiquement autorisées. Avantage : plus besoin d'installer un agent sur l'appareil ou les appareils en question. Tout dépend du profil dressé sur le portail.

8. Prévoir des audits externes

Les audits externes réguliers de sécurité dans une entreprise sont importants pour plusieurs raisons :

- Évaluation impartiale par rapport à une évaluation interne

- Détection des vulnérabilités permettant de prendre des mesures pour les corriger avant qu'elles ne soient exploitées

- Amélioration continue avec mise en œuvre de mesures préventives pour renforcer sa posture de sécurité

- Gestion des risques pour prioriser les mesures de sécurité et allouer les ressources nécessaires pour atténuer ces risques de manière appropriée.

Les audits externes réguliers de sécurité doivent concerner les réseaux, les serveurs Web, le pare-feu, le VPN, l'Email Gateway, etc.

9. Monitorer et centraliser

Monitorer l’ensemble de vos équipements de sécurité et centraliser, à la fois la collecte et la sauvegarde des logs, permet, en cas d'attaque, d'avoir une bien meilleure visibilité sur ce qui se passe. Il s'agit d'un premier pas vers une surveillance de type CSOC (CyberSOC), permettant d'élargir votre périmètre de sécurité 24/7.

Sécuriser les accès : qu'en retenir ?

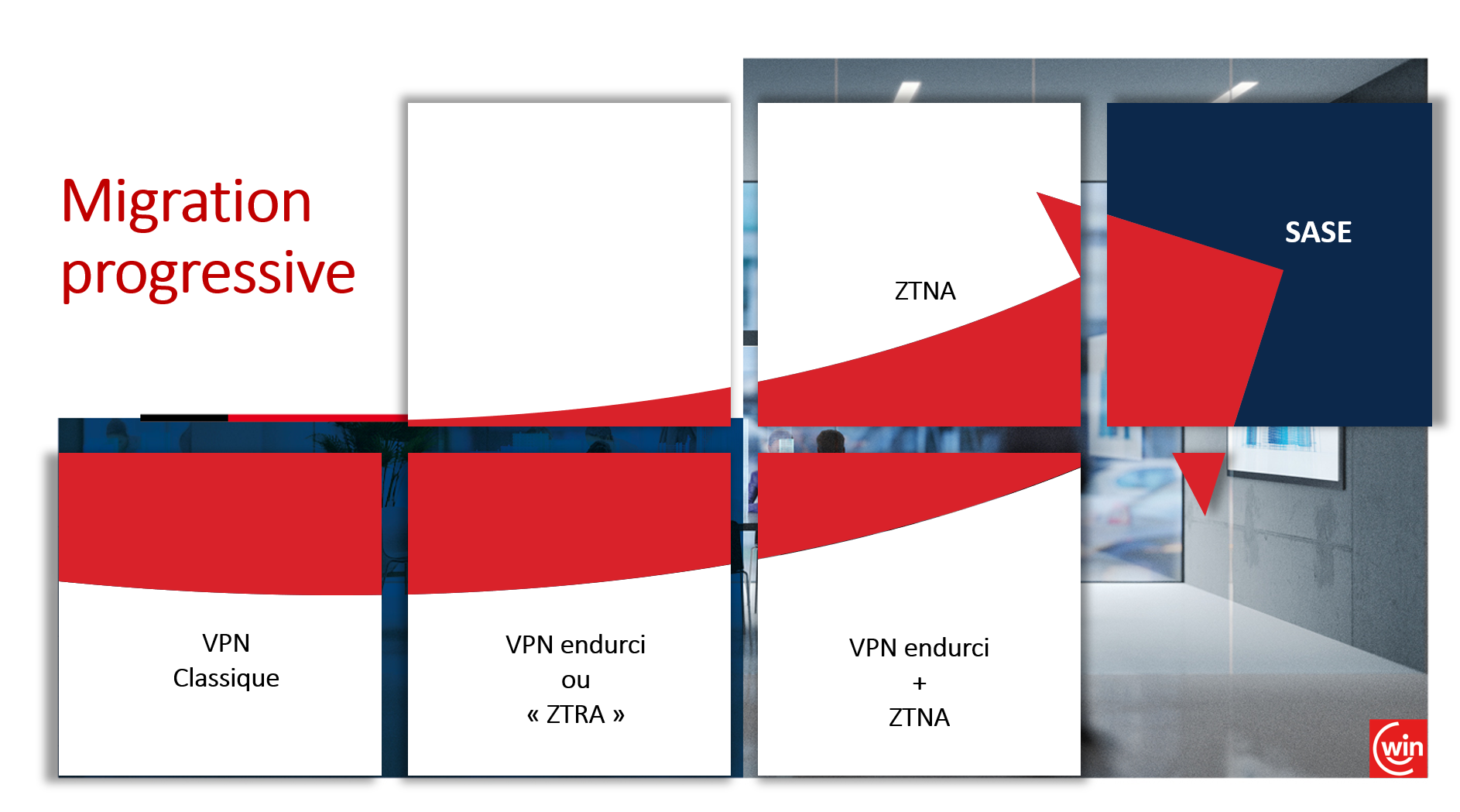

La sécurisation du SI évolue, nous l'avons vu : l'ère du VPN classique a évolué vers ce que l'on appelle le Zéro Trust (ZTNA) et bientôt le SASE.

Notre conseil : face à la prolifération des menaces cyber, adopter une migration progressive, en fonction de votre profil d'organisation.

- Un SSL-VPN 'Out Of The Box', sans mesure de sécurisation complémentaire, est malheureusement insuffisant pour faire face aux cyber-attaques

- Vos applications sont on premise ? Optez pour un SSL-VPN endurci

- Vos applications sont majoritairement on prem et un peu dans le Cloud ? Optez pour un SSL-VPN endurci et le ZTNA

- Vos applications tant on premise que dans le(s) Cloud(s) ? Le ZTNA s'impose

- Vos applications sont 100 % Cloud ? Vous êtes un candidat idéal pour le SASE.